Cómo maximizar los servicios de SearchInform

11.09.2020

Volver¿Considera Ud implementar un monitoreo exhaustivo de los procesos empresariales e inclusive reinventar la estrategia de la continuidad del negocio, pero no está seguro de querer profundizar en el programa de gestión de riesgos y de contratar personal adicional, asignar especialistas al nuevo trabajo y adquirir el sistema para integrarlo en la arquitectura empresarial con todo el control? Si eso le parece cierto, aquí podrá conocer cómo establecer un flujo de trabajo supervisado, sin problemas y que no perjudicará sus actividades primarias.

¿Qué es esto?

Nuestros servicios de seguridad de la información son una oportunidad para obtener la protección absoluta contra las amenazas externas e internas con la ayuda de un profesional especializado en la evaluación de riesgos, su mitigación y el cumplimiento de la normativa. Nuestro colega, el analista de seguridad, evalúa los riesgos empresariales relacionados con el personal, analiza la actividad de los usuarios dentro del sistema y controla la productividad implementando un software de monitoreo de empleados y un conjunto de herramientas de software de seguimiento del tiempo. Todas estas medidas le ayudan a prevenir fugas de datos, fraudes, sabotajes y otros incidentes.

Nuestros servicios incluyen:

- Instalación y configuración de los instrumentos para el control de los datos en movimiento (DLP): a través de canales de comunicación y hacia dispositivos de almacenamiento externo;

- Análisis de la información interceptada por el DLP e identificación de violaciones;

- Elaboración de informes detallados de incidentes;

- Monitoreo de empleados;

- Supervisión del desempeño y apoyo a la gestión de proyectos;

- Detección de amenazas internas, alerta temprana, factores influyentes.

¿Cómo funciona?

| El especialista configura el sistema de acuerdo con las tareas del cliente | El cliente obtiene todos los derechos y responsabilidades en el sistema | Cuando se detecta un incidente, el especialista contacta con el cliente (según lo acordado) |

| El especialista le proporciona al cliente un reporte de incidentes dentro del período especificado (diariamente/semanalmente/mensualmente) | El cliente puede trabajar con el software junto al especialista o por sí solo | El cliente puede asignarle tareas al especialista |

¿Quién lo necesita?

Cualquier empresa pequeña, mediana o grande puede solicitar nuestro servicio de seguridad de la información. Y para las pequeñas y medianas empresas es probablemente la única manera de resolver el problema de la seguridad de la información.

¿Cómo se beneficia usted al solicitar nuestros servicios?

Si su empresa no tiene instaladas herramientas internas de mitigación de amenazas, ni tampoco un SOC o departamento de gestión de riesgos, pero la necesidad de proteger los datos es urgente (más de 50 computadoras, operaciones con datos personales, mercado competitivo - las empresas pueden sufrir el robo de sus secretos comerciales y las bases de datos de sus clientes);

Si su empresa tiene un departamento de seguridad, pero es responsable de la auditoría física y financiera, y la protección de datos sigue siendo un problema;

Si su empresa tiene una solución instalada pero no tiene personal para aplicar el programa de gestión de riesgos.

Una de las ventajas de nuestros servicios consiste en el período de prueba gratuito. Experimentar nuestros servicios de seguridad de la información de forma gratuita le permitirá evaluar las habilidades de nuestro analista y las capacidades del software, así como detectar puntos débiles dentro de su empresa.

La opción de la nube también está disponible. No es necesario instalar la solución en el servidor de la empresa – los datos de los endpoints (estaciones de trabajo) pueden ser remitidos a nuestro servidor que funciona en la nube y nuestros especialistas trabajarán con esta información.

Incidentes descubiertos por nuestros clientes durante la prueba de los servicios:

Intento de fuga de datos 34%

Búsqueda de trabajo 21%

Discusión sobre colegas y gerentes 15%

Segundo trabajo 7%

Comportamiento antisocial 6%

Sobornos 4%

Trabajo improductivo 2%

Acciones y decisiones influyentes 2%

Negocio secundario 1%

Robo 1%

¿Cómo empezar el proceso?

1. Preparar su sistema para el acceso remoto

El especialista debe acceder al sistema corporativo para configurar la solución y buscar incidentes. Se registran todas las actividades del especialista, se firman los documentos entre el contratista y la empresa, el paquete incluye el acuerdo de confidencialidad. Además, el proveedor de los servicios de la seguridad de información arriesga su reputación en caso de que sea el culpable de la fuga de la base de datos de un cliente.

¿Qué se filtra?

Información sobre clientes y contratos 23%

Información técnica 23%

Documentos contables 14%

Documentos financieros (análisis financiero, modelos financieros) 9%

Detalles de compras 9%

Acuerdos 9%

Datos personales 1%

Otros 14%

2. Proporcionar la información sobre la empresa al analista

Inclusive para un analista experimentado la empresa del cliente es terra incognita. Se le proporcionan los detalles al analista para acortar el tiempo de introducción y facilitar la integración. Deberán ser entregados:

la lista de empleados cuyas computadoras serán monitoreados por los profesionales (para evaluar adecuadamente la actividad de los usuarios, por ejemplo, un director general adjunto puede leer la documentación contable, pero un gerente de suministros no puede);

la lista de empleados remotos (la gestión de los empleados a distancia puede ser un desafío, deben ser monitoreados en primer lugar porque tienen acceso a los datos de la empresa, pero están fuera de la vista);

la lista de dominios de correo electrónico (para supervisar el correo electrónico entrante y saliente);

los dominios de correo electrónico de los competidores (para verificar la comunicación entre colegas);

las descripciones de los puestos de trabajo (para comprender los procesos empresariales), etc.

Canales de fuga de datos

Documentos enviados por mensajeros instantáneos 5%

Documentos enviados por correo electrónico 6%

Datos subidos a la nube 24%

Datos copiados a un pendrive 65%

Esta información es suficiente detectar los incidentes típicos. Además, habrá que establecer tareas específicas que permitan al analista entender mejor el asunto y utilizar tantos datos cuantos sea necesario. Discuta con el especialista los problemas del clima laboral en su organización. Una charla honesta le permitirá determinar qué violación debe ser considerada como un incidente, evaluar el nivel de criticidad y resolver rápidamente la situación.

Un caso de nuestro cliente:

La empresa trasladó a la oficina a su empleado del departamento de TI que antes hacía teletrabajo. Se observó una caída en la productividad poco después del traslado del empleado. El gerente preguntó al jefe del departamento si había algún problema, pero no recibió ninguna respuesta informativa. Las herramientas de mitigación de amenazas internas ayudaron a analizar la correspondencia del empleado. Se descubrió que se produjo un conflicto entre los empleados que no se comunicaban adecuadamente entre sí durante las horas de trabajo. El especialista en informática recuperó el teletrabajo, y la cooperación mejoró.

3. Eligir a la persona encargada

Un analista que implemente el programa para su empresa necesitará un supervisor en la empresa que lo ayude - puede ser algún empleado que se mantenga en contacto con el analista y tome las decisiones con respecto a las violaciones detectadas. El supervisor tendrá acceso privilegiado al software de monitoreo de las computadoras y podrá incluso operar la solución de forma independiente.

Esta tarea debe ser asignada a un empleado responsable y leal que sea lo suficientemente confiable como para acceder a los secretos corporativos de la empresa. Idealmente, esta persona sería el Jefe de Seguridad o el propietario del negocio. El primero sabe dónde están los puntos débiles de la empresa y puede mejorar el flujo del trabajo. El segundo pierde dinero en caso de que ocurra un incidente, por lo tanto, trata con seriedad el tema de la seguridad de los datos.

Comportamiento antisocial de los empleados

Drogas 65%

Juegos 12%

Problemas con la ley 6%

Intimidad por dinero 6%

Chantaje 6%

Alcohol 6%

De hecho, un alto directivo o un oficial de información/finanzas/seguridad física, o un administrador de sistemas suele convertirse en el supervisor. Pero este papel puede ser asumido por cualquier representante autorizado o asistente leal del propietario.

Si el supervisor es elegido de forma inadecuada, los servicios no demostrarán la máxima eficiencia. Por ejemplo, puede demorar la reacción a las infracciones, lo que puede obstaculizar el proceso de prevención de un incidente. Los empleados irresponsables pueden ocultar los acontecimientos “innecesarios” a la dirección (discusión sobre los ejecutivos, descontento causado por el salario). La experiencia insuficiente o falta de interés por el trabajo pueden llevar a la negligencia en cuanto a la detección de la violación o la identificación de una tendencia sospechosa. Como resultado, la correspondencia en un chat corporativo se convierte en un verdadero problema, y un empleado valioso se dirige al competidor.

Un caso de nuestro cliente:

Ocho empleados lanzaron un negocio secundario y suministraron materias primas a su empleador en condiciones favorables. Entre los infractores resultó estar el Jefe de Seguridad de la Información.

La violación fue detectada por un especialista del servicio de seguridad de la información. Uno de los empleados recibió un correo electrónico que enumeraba a los empleados actuales y antiguos como representantes del proveedor. El empleado envió descripciones de trabajo que los infractores usarían para su negocio secundario, en respuesta al correo electrónico. Algunos de los empleados fueron despedidos, otros - multados.

4. Acordar la comunicación urgente y los informes regulares

La eficiencia es importante en la seguridad de la información, por eso es mejor decidir dónde, cuándo y a quién el especialista deberá enviar la información.

Para cuestiones urgentes que deban ser discutidas entre el supervisor y el analista – y un ejecutivo si es necesario - se debe utilizar un teléfono o un mensajero.

Además de las notificaciones de incidentes que requieren una intervención inmediata, el especialista envía un informe detallado al supervisor. El informe describe todos los incidentes (mayores y menores). La frecuencia del informe y las direcciones deben ser acordados con antelación. Si una empresa tiene bajo control 100 computadoras, el primer informe puede ser solicitado después de 7-10 días de uso de los servicios. Si tiene 500 computadoras, el informe puede solicitarse una vez al mes. Es suficiente tiempo para que el especialista recopile la información necesaria en cada departamento y en cada computador.

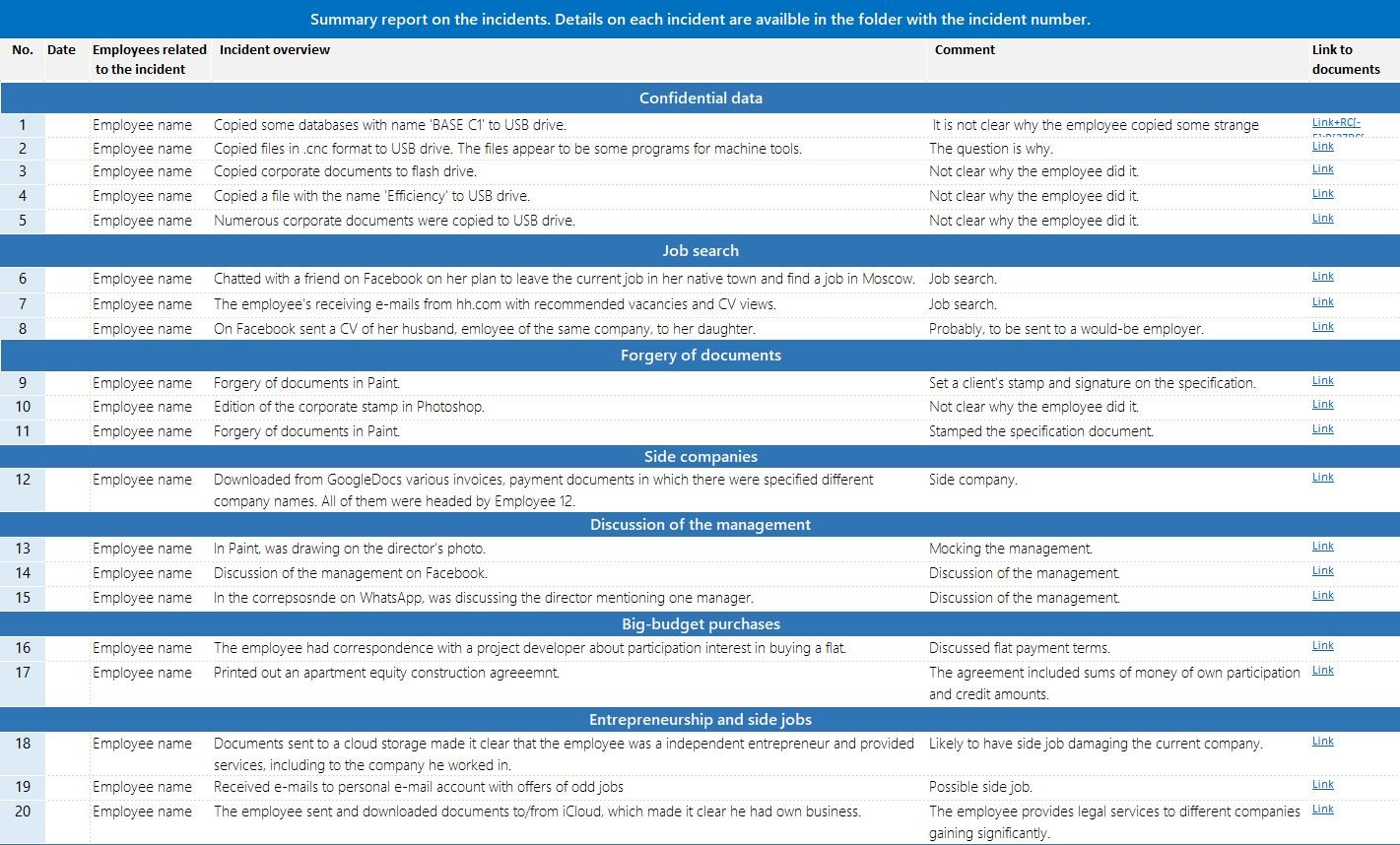

Informe mensual del especialista de SearchInform

Algunos evalúan la eficiencia de los servicios de seguridad de la información refiriéndose al número de incidentes detectados, pero su gravedad debe ser el centro de atención. Una cosa es pasar media hora en las redes sociales, y la otra es aceptar sobornos de millones de dólares durante años.

Un caso de nuestro cliente:

Un gerente regional de una empresa industrial y su subordinado estuvieron aceptando sobornos durante 12 años. El monto total llegó hasta decenas de millones, ya que el gerente cerró tratos importantes. La grabación de audio, habilitada por la configuración de monitoreo, ayudó a detectar el incidente. Después de examinar todos los acuerdos, se descubrió que ellos recibían el 10% del valor total. Ambos fueron despedidos.

5. Resolver los incidentes

La responsabilidad del especialista comprende procesos que van desde la integración de la solución hasta el informe detallado del incidente. El especialista que preste servicios puede indicar las violaciones más críticas y recomendar las medidas que podrían ser adoptadas. Pero la toma de decisiones es la responsabilidad del supervisor y el ejecutivo.

¿Cómo mitigar las consecuencias de la violación de datos?

Los informes presentan la situación real de una empresa: quién es productivo, y quién solo pretende trabajar, quién es honesto a la hora de licitar y quién acepta sobornos. Cuando Ud tenga la información adecuada, le será más fácil tomar la decisión correcta.

Resumen

Los servicios de seguridad de la información son una buena opción para las empresas que no tienen tiempo ni recursos suficientes para ocuparse de su seguridad con sus propios medios. Recuerde que tal enfoque requiere atención seria de ambas partes, y los mejores resultados no demorarán mucho en llegar.

Una empresa industrial solicitó la prueba de los servicios, durante la cual se detectaron pequeños y grandes incidentes que involucraban a 300 de los 360 empleados. Entre las violaciones hubo negocios secundarios, salidas tempranas del trabajo y colaboración con competidores. Solicite un período de prueba y asegúrese de que las políticas y el programa de gestión de riesgos de su empresa cumplen con los estándares.