Solución innovadora y facil de usar

Más de 300 reglas preestablecidas

Instale e implemente en 2 horas

La infraestructura informática de una empresa contemporánea es un mecanismo complejo que incluye una multitud de sistemas corporativos: monitores de red, antivirus, aplicaciones, bases de datos, sistemas operativos de servidores y computadoras, AD, Exchange. Técnicamente, cualquier evento en el sistema es registrado (protocolizado). Pero es imposible rastrear, analizar y reaccionar oportunamente a todos los eventos sin un sistema automatizado.

SIEM (Gestión de Eventos e Información de Seguridad) puede recopilar información de casi todas las fuentes:

-

Registros de eventos de servidores y estaciones de trabajo

Se utiliza para controlar el acceso y el cumplimiento de las reglas de seguridad de la información -

Equipo activo de la red

Se utiliza para controlar el acceso y el tráfico de la red, detectar ataques, notificar sobre errores y estados de la red -

Control de acceso, autenticación

Control de los derechos de acceso al sistema de información

-

Antivirus

Información sobre la disponibilidad, fiabilidad y validez del software de antivirus, información sobre infecciones, epidemias de virus y malware -

Entornos de virtualización

Control de creación, uso y eliminación de máquinas virtuales

SEARCHINFORM SIEM REVELA:

- Epidemias de virus e infecciones separadas

- Intentos de obtener acceso a los datos sin autorización

- Intentos de adivinar la contraseña de la cuenta

- Cuentas activas de los ex-empleados que debían ser eliminadas

- Errores de configuración del hardware

- Rango de temperatura de funcionamiento permitida

- Eliminación de datos de recursos críticos

- Uso de recursos corporativos fuera de horario

- Eliminación de máquinas virtuales e instantáneas

- Conexión de nuevos equipos a la infraestructura de TI

- Cambios en la política del grupo

- Uso de TeamViewer, acceso remoto a los recursos corporativos

- Eventos críticos en los sistemas de protección

- Errores y fallas en los sistemas de información

OBJETIVOS DEL SOFTWARE

Recopilación y procesamiento de eventos de diferentes fuentes

El número de fuentes de eventos en la infraestructura hoy en día es tan alto que es imposible controlarlos todos manualmente. Y esto podría provocar alguno de los siguientes riesgos:

- Omisión de una violación de seguridad

- Fallo al identificar detalles y determinar las causas (debido a la eliminación del registro de eventos, etc.)

- Falta de instrumentos para la reconstrucción del evento

SearchInform SIEM, al agregar la información de diferentes dispositivos, soluciona este problema. El sistema reune los datos y proporciona un almacenamiento seguro para ellos.

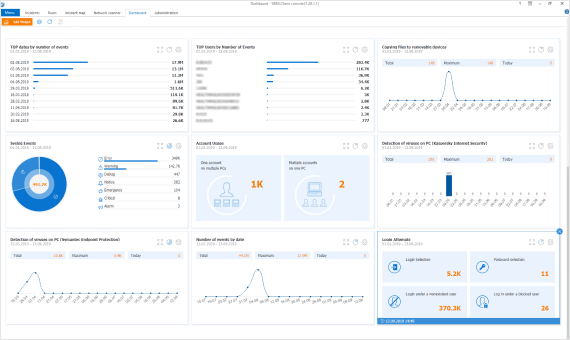

Análisis de eventos y procesamiento de incidentes en tiempo real

SearchInform SIEM además de correlacionar los eventos, también evalúa su significado: el sistema visualiza la información centrándose en los eventos importantes y críticos.

Correlación y procesamiento basado en reglas

Un evento aislado no siempre significa un incidente. Por ejemplo, un inicio de sesión fallido puede ser simplemente accidental, sin embargo, tres o más intentos probablemente indican un intento por adivinar la contraseña. Para identificar los eventos realmente críticos, SearchInform SIEM utiliza reglas que contienen toda una gama de condiciones y tienen en cuenta los más diversos escenarios.

Notificación automatizada y gestión de incidentes

Las notificaciones automatizadas y la gestión de incidentes permiten al SearchInform SIEM cumplir su objetivo principal: crear las condiciones para que los oficiales de seguridad de la información respondan rápidamente a los incidentes. La solución proporciona una detección automática de los incidentes.

VENTAJAS

- Un sistema fácil de usar, no es necesario ser un especialista de TI para operar la herramienta, ya que no se requieren conocimientos sobre lenguajes de programación para crear las reglas de correlación

- La integración con otros productos de SearchInform aumenta el nivel de seguridad de la información de una empresa y permite investigar a fondo el incidente y recopilar una base de pruebas

- Rápida implementación sin una configuración preliminar intensiva, el software comienza a funcionar el mismo día de la instalación

- Requisitos mínimos de hardware y software, y un precio razonable incluso para las pequeñas empresas

CASOS

El administrador de un servidor de correo puede reconfigurar el sistema para obtener el acceso al correo electrónico de un alto directivo u otro empleado. El SIEM reaccionará rápidamente al incidente y notificará al departamento de seguridad de la información.

Los empleados que no cambian sus contraseñas durante mucho tiempo o que se las dan a otra persona también están en peligro. Además, un administrador puede cambiar temporalmente el nombre de la cuenta de alguien y dar acceso a la red a intrusos. SIEM le informará si detecta incidentes parecidos.

Hay situaciones en las que eventos, aparentemente inofensivos, al unirse pueden constituir una gran amenaza. Por ejemplo, cuando alguien envía una contraseña a la cuenta de un alto directivo. Este evento no llamará la atención, pero si más tarde esta cuenta accede a recursos importantes, el sistema alertará del incidente.

Un empleado con conocimientos técnicos intentó copiar la base de clientes de una manera inusual. La cuenta del empleado no tenía permiso para obtener datos de CRM (Gestión de las relaciones con clientes). Para obtener información directamente de la base de datos el empleado creó una nueva cuenta de DBMS (Sistema de Gestión de Base de Datos). Una de las reglas del SIEM, que gestiona el acceso de las nuevas cuentas a la base de datos, notificó inmediatamente a los especialistas sobre la violación.

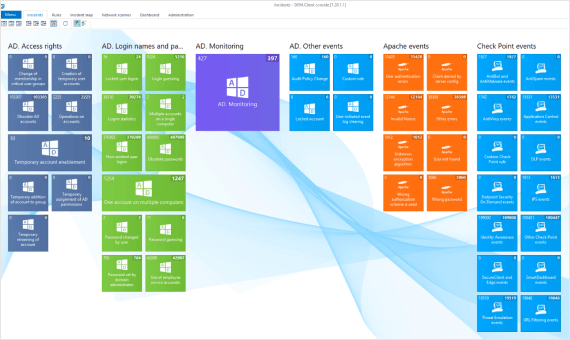

REGLAS DE SEGURIDAD PREESTABLECIDAS

Tras la instalación del sistema, el personal de seguridad de la información tiene acceso a más de 300 reglas de seguridad preparadas. Los usuarios pueden editar y personalizar las reglas existentes y crear sus propias. Las reglas de seguridad preconfiguradas exploran las siguientes fuentes de datos:

- Sistemas operativos

- Servidores de correo electrónico

- Controladores de dominios y estaciones de trabajo

- Estaciones de trabajo y servidores Linux

- Firewalls y dispositivos de seguridad de red integrados

- Otras fuentes del syslog

- Sistemas de gestión de bases de datos (DBMS)

- Sistemas de DLP (Prevención de Pérdida de Datos)

- Servidores de archivos

- Virtualización

- Entornos

- Antivirus

El sofisticado mecanismo de funcionamiento del SIEM se reduce al siguiente algoritmo:

- Recopilar eventos de varias fuentes (equipos de red, PCs, sistemas de seguridad, sistemas operativos)

- Llevar datos heterogéneos a un denominador común

- Analizar los datos y detectar las amenazas

- Identificar las violaciones de seguridad y enviar alertas en tiempo real

SearchInform SIEM* recopila información de varias fuentes, la analiza, descubre amenazas y alerta al personal de seguridad informática designado.

*Este documento tiene solamente fines informativos. Parte de la funcionalidad descrita de SearchInform SIEM está en revisión. El proyecto de la expansión de las capacidades está ejecutando gracias al formato de cofinanciamiento de los fondos propios del proveedor; y el fondo ruso de subvención para el desarrollo de tecnologías de la información.

¿QUÉ TAREAS EMPRESARIALES RESUELVE EL SIEM?

Hoy en día la infraestructura de TI de una empresa es un mecanismo complejo que incluye muchos sistemas corporativos:

Cada sistema es una fuente de datos personales, financieros y corporativos que los infractores pretenden obtener.

La empresa puede verse amenazada tanto por las acciones de los administradores de sistemas (concesión de derechos de acceso no autorizada, creación o eliminación de cuentas, desactivación del firewall) como por la vulnerabilidad de los productos a través de los cuales los infractores pueden acceder a los datos de la empresa.

El SIEM recopila información de diferentes fuentes, la analiza, detecta incidentes y los notifica

EL PRINCIPIO OPERATIVO DE SEARCHINFORM SIEM ESTA EN SU ALGORITMO:

Recopilar eventos de diferentes fuentes:

equipos de red, PCs, sistemas de seguridad, sistemas operativos

Analizar datos y hacer correlaciones,

detectar incidentes

Guardar los incidentes y reportarlos en tiempo real