Gestión del control de acceso del Database Monitor

Software de monitoreo de actividad de base de datos

SearchInform Database Monitor es un software de monitoreo de la actividad de la base de datos, cuyo propósito es mitigar una violación de información privilegiada. El software permite que su administrador de riesgos monitoree automáticamente la actividad de la base de datos en toda la empresa, audite las bases de datos y las aplicaciones comerciales, evite el acceso no autorizado a los datos y simplifique el cumplimiento de las regulaciones de protección y privacidad de datos como PCI DSS, Basilea, HIPAA y GDPR completo. Una de las funciones clave de SearchInform Database Monitor es la gestión del control de acceso. Es fundamental para cualquier empresa, por pequeña que sea, gestionar de forma eficaz las acciones de los empleados y proteger los datos empresariales con sus activos digitales.

¿Qué es el acceso no autorizado?

El acceso no autorizado se entiende comúnmente como acceso sin permiso. Un empleado no autorizado de alguna manera obtiene acceso a los datos confidenciales de una empresa y a los terminales, aplicaciones o dispositivos de otra persona.

Las causas comunes de acceso no autorizado son:

Phishing o el llamado robo de credenciales de usuario

Contraseñas débiles o compartidas

Abuso de posición para obtener acceso no autorizado

El malware Zeus / Zbot, que comprende botnets cuyo objetivo es obtener acceso no autorizado a los sistemas financieros mediante el robo de credenciales, información bancaria y datos financieros.

Para evitar que los empleados se esfuercen por acceder a datos confidenciales a los que no deberían acceder, es muy recomendable utilizar software rígido.

- Las soluciones de control de acceso se pueden utilizar para evitar que los empleados ingresen a áreas inseguras. Leer más

- Al ajustar los derechos de acceso, podrá controlar: Datos, que incluyen clientes potenciales y oportunidades comerciales. La información creada por los empleados dentro de su tiempo de trabajo.

- Información relativa a las especificaciones del producto. Detalles del cliente como nombre, número de teléfono y dirección.

- Registros de transacciones comerciales. Datos sobre las interacciones de los empleados, los inversores, las partes interesadas y los medios.

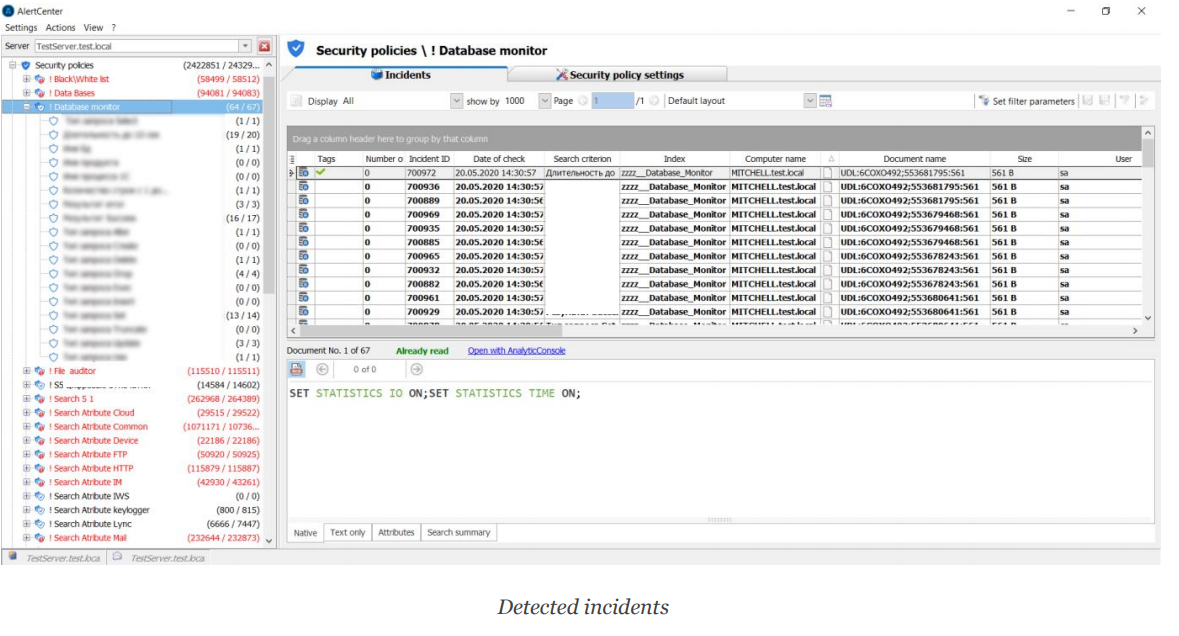

Las soluciones de control de acceso no son un capricho imaginario, sino una herramienta de gestión empresarial indispensable. Su administrador de riesgos recibirá una notificación sobre todas las violaciones de la política de seguridad y podrá mitigar el delito menor de información privilegiada. Las infracciones son visibles en la consola de AlertCenter en la pestaña Incidentes.

CASO 1: Nuestra experiencia demuestra que a veces un empleado regular puede ser más peligroso que un hacker. El contador de una empresa de uno de nuestros clientes hizo un informe periódico para el CEO que contenía información detallada sobre los términos y condiciones de los proveedores. Sin darse cuenta, el contador confundió la dirección de correo electrónico y envió esta base altamente confidencial a uno de los contratistas. El contador exportó los detalles necesarios de una base de datos a la que se suponía que no tenía acceso, pero no había políticas elaboradas para administrar las restricciones de los derechos de acceso. Como consecuencia, el contratista se apoderó de un paquete completo de información financiera privilegiada, lo que provocó que la empresa perdiera una cantidad decente de dinero. El envío de información a una dirección de correo electrónico incorrecta es un caso común, cuya razón es la ingenuidad y el descuido de los empleados.

CASO 2: Esta historia ocurrió hace un par de años cuando nuestros especialistas detectaron que la base de datos que contiene información personal de los huéspedes del hotel de nuestra empresa cliente estaba disponible gratuitamente para todos los usuarios de la red. La información incluía detalles del número de tarjeta, nombres y apellidos, números de pasaporte y fechas de reserva. Al detectar esto, los analistas de SearchInform pudieron no solo descargar, sino también editar los datos. Parecía que la organización no tenía un control de seguridad rígido de sus datos. Aquí cabe mencionar que tras ser informado el hotel rápidamente corrigió el error. De lo contrario, se podría imponer una gran multa al RGPD.

CASO 3: El siguiente caso muestra una infracción de acceso en un banco importante. Los datos comerciales cruciales que incluyen paquetes de acciones y cuentas personales de los accionistas se filtraron a los medios. Este incidente empañó significativamente la reputación del banco. Después de realizar una investigación exhaustiva, un gerente de cumplimiento de riesgos arrojó luz sobre el hecho de que varios empleados regulares tenían acceso a bases de datos altamente sensibles, mientras que solo los ejecutivos de nivel C deberían hacerlo. La información revelada resultó en una notable pérdida de ingresos durante el año.

¿Cómo previene la solución DAM este tipo de incidencias?

SearchInform Database Monitor le ayudará a detectar actividades sospechosas de los empleados. A medida que configure las políticas de seguridad, recibirá alertas inmediatas sobre la actividad de acceso cuestionable. El software crea automáticamente una lista blanca de los objetos de datos a los que acceden regularmente las cuentas de bases de datos individuales, también bloquea el acceso cuando una cuenta perfilada intenta acceder a un objeto de datos que no está en la lista blanca. SearchInform Database Monitor permite proteger sus datos de forma proactiva. Al operar en las instalaciones, en la nube o híbrido combinado, el software especifica y aplica una política uniforme de seguridad y cumplimiento de los datos. Database Monitor facilita un control transparente a través de bases de datos relacionales, mainframes, plataformas de big data, almacenes de datos y almacenes de archivos empresariales. Nuestros registros en la gestión del control de acceso demuestran que trabajamos de forma consultiva y comprendemos que no hay dos requisitos de control de acceso comerciales que sean iguales, por lo que hicimos que la solución SearchInform DAM sea altamente ajustable y personalizada para el cliente.

¿Como funciona? Especificaciones DAM. Database Monitor presenta un amplio conjunto de capacidades para bases de datos MS SQL Server y PostgreSQL. El Monitor de base de datos se utiliza para crear una copia instantánea de las consultas SQL y las respuestas a ellas mediante el proxy entre el cliente y el servidor. La interacción con el DBMS se realiza a través de la interfaz ODBC / JDBC. Database Monitor permite seleccionar bases de datos y monitorearlas: rastrear cambios en el tamaño de la base de datos, espacio de almacenamiento libre y ocupado con consultas capturadas. SearchInform Database Monitor se puede utilizar como un producto independiente o de forma conjunta, estando integrado en SearchInform Risk Monitor. El uso conjunto permite controlar la operación de los empleados dentro de la infraestructura como un todo y en las bases de datos corporativas, brindando una protección perfecta de todo el espacio de información corporativa.