Cómo maximizar los servicios de SearchInform

Monitoreo integral

¿Considera lanzar un monitoreo integral de sus procesos comerciales internos e incluso reinventar la estrategia de gestión de la continuidad del negocio, pero no está seguro de querer profundizar en el programa de gestión de riesgos y contratar personal adicional, asignar a sus especialistas al nuevo trabajo y comprar el sistema para integrarlo? con su arquitectura empresarial e implementar todo el control? Si lo hace, lea y aprenda cómo establecer un flujo de trabajo supervisado sin problemas y no en detrimento de sus actividades principales.

¿Qué es?

Nuestros servicios de seguridad de la información son una oportunidad para garantizar una protección integral contra amenazas externas e internas con la ayuda de un profesional que se especializa en evaluación de riesgos, mitigación y cumplimiento normativo. Nuestro colega, analista de seguridad, evalúa los riesgos comerciales relacionados con el personal, analiza la actividad del usuario dentro de un sistema y controla la productividad mediante la implementación de un software de monitoreo de empleados y un conjunto de herramientas de software de seguimiento del tiempo. Todas estas medidas le ayudan a prevenir fugas de datos, fraude, sabotaje y otros incidentes.

Nuestros servicios incluyen:

- Instalación y configuración de los instrumentos para el control de los métodos de transferencia de datos: a través de canales de comunicación y a dispositivos de almacenamiento externos (DLP)

- Análisis de la información capturada por el DLP e identificación de violaciones

- Dar forma a informes detallados de incidentes

- Monitoreo de empleados, detección de amenazas internas y chantaje

- Seguimiento del desempeño y apoyo a la gestión de proyectos

- Detección de amenazas internas, alerta temprana, factores de influencia

¿Como funciona?

Un especialista configura el sistema de acuerdo con las tareas del cliente: un cliente recibe los máximos poderes y responsabilidad en el sistema; cuando se descubre un incidente, un especialista se pone en contacto con un cliente (según lo acordado). Un especialista proporciona a un cliente informes de incidentes dentro de un período de tiempo específico (diario / semanal / mensual): un cliente puede trabajar con el software junto con un especialista o de forma autónoma; un cliente puede señalar las tareas que debe resolver un especialista.

Quien lo necesita

Cualquier pequeña, mediana o gran empresa puede solicitar el servicio de seguridad de la información. Y para las empresas pequeñas y medianas, probablemente sea la única forma de resolver el problema de seguridad de la información.

-

¿Cómo se beneficia de postularse a nuestros servicios?

1. Una empresa no tiene instaladas herramientas internas de mitigación de amenazas, ni un SOC o departamento de gestión de riesgos, pero la necesidad de proteger los datos es urgente (más de 50 PC, operaciones con datos personales, mercado competitivo: las empresas pueden obtener sus secretos comerciales y bases de datos de clientes robadas).

2. Una empresa tiene un departamento de seguridad, pero es responsable de la auditoría física y financiera, y la protección de datos sigue siendo un problema.

3. Una empresa tiene una solución instalada pero no tiene personal para implementar el programa de gestión de riesgos. Obtenga más información sobre los servicios y el modelo de implementación en la nube .

-

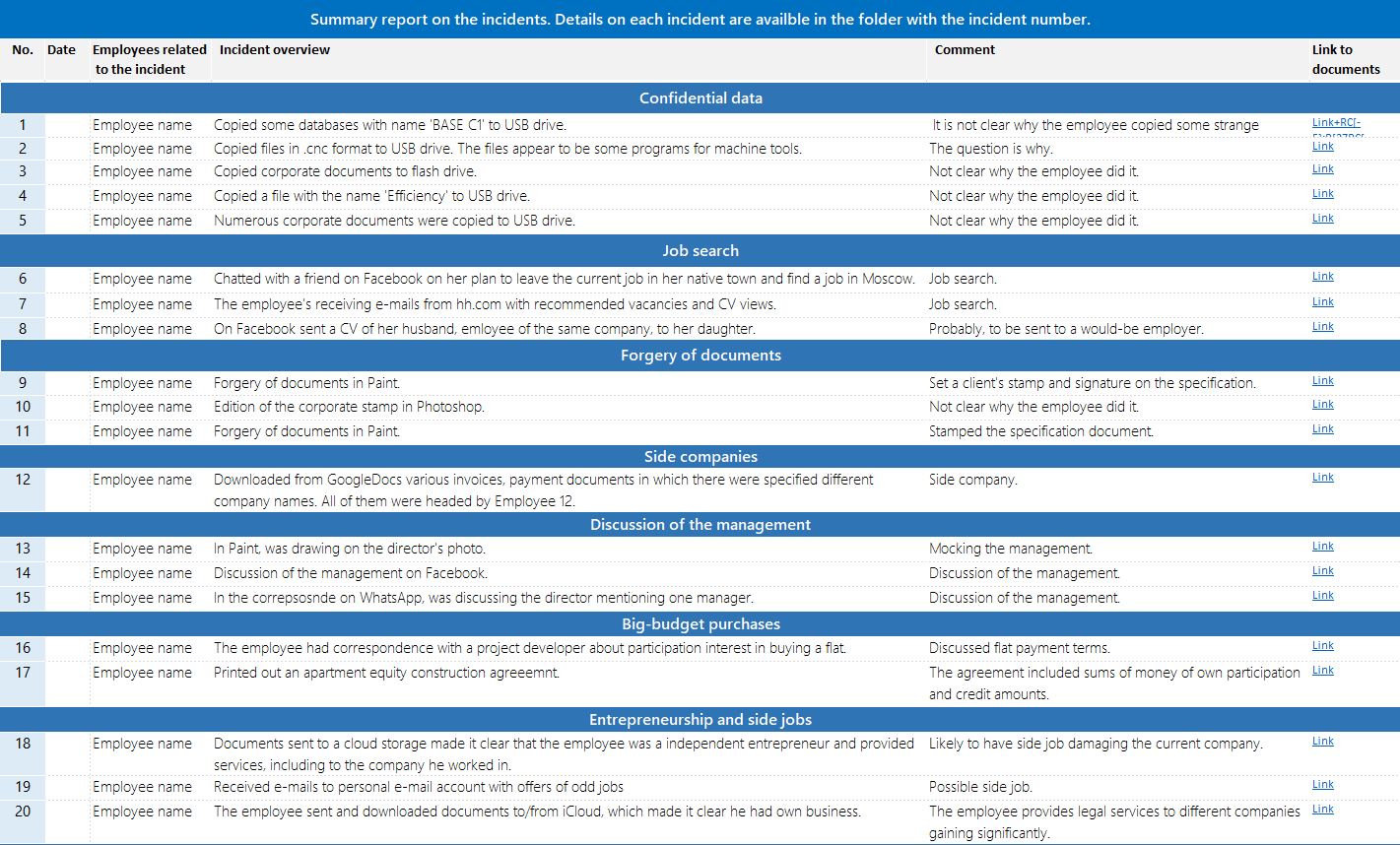

Incidencias descubiertas por nuestros clientes durante la prueba de servicios:

Intento de fuga de datos 34% . Búsqueda de empleo 21% . Hablar con compañeros y dirección 15% . Segundo empleo 7% . Comportamiento antisocial 6% . Sobornos 4% . Trabajo improductivo 2% . Influir en acciones y decisiones 2% . Negocio secundario 1% . Robo 1% .

-

¿Cómo iniciar el proceso?

1. Prepare su sistema para el acceso externo. Un especialista debe acceder a un sistema corporativo para configurar la solución y buscar incidencias. Se registran todas las actividades del especialista, se firman los documentos entre un contratista y una empresa (o un contratista externo); el paquete incluye un acuerdo de confidencialidad. Además, el proveedor de servicios de seguridad de la información arriesga su reputación en caso de que un proveedor sea el culpable de una fuga de la base de datos de un cliente.

-

¿Qué se filtra?

Información sobre clientes y ofertas 23% . Información técnica 23% . Documentos contables 14% . Documentos financieros (análisis financiero, modelos financieros) 9% . Detalles de compra 9% . Acuerdos 9% . Datos personales 1% . Otro 14% .

2. Proporcionar al analista información sobre la empresa.

Incluso para un especialista experimentado, una empresa cliente es una tierra incógnita. Proporcione a los analistas detalles para acortar el tiempo de presentación y facilitar la integración. Qué se debe dar: la lista de empleados cuyas computadoras serán monitoreadas por los profesionales (para evaluar adecuadamente la actividad del usuario, por ejemplo, un Director General Adjunto puede leer la documentación contable, pero un gerente de suministros no puede); la lista de empleados remotos (la gestión de empleados remotos es un problema, deben ser monitoreados en primer lugar, porque tienen acceso a los datos corporativos, pero están fuera de la vista); la lista de dominios de correo electrónico (para monitorear el correo electrónico entrante y saliente); dominios de correo electrónico de la competencia (para controlar la comunicación entre colegas); descripciones de puestos (para comprender los procesos comerciales), etc.

Canales de fuga de datos

- Documentos enviados por mensajería 5%

- Documentos enviados por correo electrónico 6%

- Carga de datos a la nube 24%

- Datos copiados a una unidad flash 65%

Incidentes típicos

Esta información es suficiente para la detección de incidentes típicos. Además, se deben establecer tareas específicas para permitir que el analista comprenda un problema y utilice tanto conocimiento como sea necesario. Discute con el especialista las sutilezas en el trabajo de tus empleados. Una charla honesta le permitirá determinar qué infracción debe considerarse un incidente, evaluar el nivel de criticidad y resolver la situación de inmediato.

Estudios de caso de nuestros clientes:

1. La empresa trasladó a su empleado remoto de un departamento de TI para trabajar en la oficina. Se observó una caída en la productividad poco después de la transferencia del personal. El gerente preguntó al jefe del departamento si había algún problema, pero no recibió una respuesta informativa. Los instrumentos de mitigación de amenazas internas ayudaron a analizar la correspondencia del empleado. Se descubrió que surgió un conflicto entre los empleados que no se comunicaban correctamente entre sí durante las horas de trabajo. El especialista en TI se puso a trabajar de forma remota y la cooperación mejoró.

2. Ocho empleados iniciaron un negocio paralelo y suministraron materias primas a su empleador en condiciones favorables. Entre los infractores parecía haber un director de seguridad de la información. La violación fue detectada por un especialista que brindaba servicio de seguridad de la información. Uno de los empleados recibió un correo electrónico que enumeraba a los empleados que trabajaban actualmente y a los ex empleados como representantes del proveedor. El empleado envió descripciones de trabajo, que los infractores usarían para sus negocios paralelos, en respuesta al correo electrónico. Algunos de los empleados fueron despedidos, otros multados.

3. Un gerente regional de una empresa industrial y su subordinado estuvieron aceptando sobornos durante 12 años. El dinero ha aumentado de valor hasta decenas de millones a medida que el administrador cerró importantes acuerdos. La grabación de audio, habilitada por la configuración de monitoreo, ayudó a detectar un incidente: el subordinado estaba discutiendo el negocio en el lugar de trabajo. Después de examinar todas las ofertas, se descubrió que ganaban el 10% del valor final. Ambos fueron despedidos.

¿Qué se puede hacer?

1. Elija una persona a cargo . Un analista que implemente el programa para su empresa necesitará un curador de su empresa para cooperar; puede ser algún empleado que se mantenga en contacto con un analista y tome decisiones con respecto a las violaciones detectadas. Un curador tendrá acceso privilegiado al software de monitoreo de computadora e incluso podrá trabajar con él de forma independiente. El trabajo debe asignarse a un empleado responsable y leal que sea lo suficientemente confiable como para acceder a los secretos corporativos de la empresa. Idealmente, este es un director de seguridad o propietario de una empresa. El primero sabe dónde están los puntos débiles de la empresa y puede mejorar el flujo de trabajo. Este último pierde dinero en caso de que ocurra un incidente, por lo que se enfoca seriamente en la seguridad de los datos.

2. Acordar comunicaciones urgentes e informes periódicos . La eficiencia es importante en la seguridad de la información, por eso es mejor decidir dónde, cuándo y a quién enviará la información un especialista. Para asuntos urgentes de discusión entre un curador y un especialista, y un ejecutivo si es necesario, se debe usar un teléfono o un mensajero. Además de las notificaciones de incidentes que requieren una intervención rápida, un especialista envía un informe detallado a un curador. El informe describió todos los incidentes (mayores y menores). La frecuencia y las direcciones de los informes deben discutirse con anticipación. Si una empresa tiene bajo control 100 PC, el primer informe se puede solicitar después de 7-10 días de uso de los servicios. Y si se controlan 500 PC, el informe se puede solicitar una vez al mes. Es tiempo suficiente para que un especialista recopile la información necesaria en cada departamento y cada PC.

3. Clasifique los incidentes . La responsabilidad de un especialista comprende procesos desde la integración de una solución hasta un informe detallado de incidentes. Un especialista que brinda servicios puede señalar las violaciones más críticas y recomendar medidas a tomar. Pero la toma de decisiones es responsabilidad del curador y del ejecutivo.

Trabajar junto con el especialista

Los servicios de seguridad de la información son una buena opción para las empresas que no tienen tiempo ni recursos suficientes para organizar la seguridad interna. Este enfoque requiere una seria atención de ambas partes, pero vale la pena cooperar con los resultados para obtenerlos. Una empresa industrial solicitó la prueba de servicios, durante la cual se detectaron incidentes de pequeña y gran escala que involucraron a 300 de los 360 empleados.

Cómo mitigar las consecuencias de la violación de datos de manera efectiva:

Los informes presentan la situación real de una empresa: quién es productivo y quién solo finge trabajar, quién realiza las licitaciones de manera justa y quién acepta sobornos.

Al estar en posesión de la información es más fácil realizar una correcta y eficiente toma de decisiones

La calidad de los incidentes debe ser el centro de la evaluación: una cosa es pasar media hora en las redes sociales y la otra es aceptar sobornos de $ * millones