Implementando la estrategia

de ciberseguridad

De acuerdo al 2019 INSIDER THREAT REPORT de Cybersecurity Insiders, 54% de los gerentes encuestados confirmaron que las amenazas internas son más difíciles de detectar y prevenir que las amenazas externas.

La estrategia de ciberseguridad se convierte en un elemento clave para la sustentabilidad del negocio. Los estudios muestran que la demora promedio en descubrir que se ha producido una fuga de datos es de 5 meses. Si Ud. tiene datos críticos para proteger, hace falta implementar un plan integral de seguridad informática.

Reaccionando a la amenaza

del atacante interno

El mejor incidente es el que nunca se produjo, pero además de prevenirlo hace falta neutralizer al atacante. ¿Cuál sería la mejor forma de hacerlo? Dependerá del daño y cual es la acción que Ud. tome (puede optar por el simple despido o hasta llevar el caso a los tribunales), pero en cualquier caso las soluciones de SearchInform brindan la base probatoria precisa y suficiente. En el caso de que sea necesaria la investigación forense, se puede visualizar toda la situación en el tiempo real desde la perspectiva del atacante.

Monitoreando y analizando

el comportamiento de los usuarios

Como la mayoría de fugas son producto de atacantes internos, resulta esencial asegurar el monitoreo completo de las PCs corporativas para mitigar el riesgo. El solución de SearchInform se despliega de una manera rápida y sencilla tanto en estaciones de trabajo como en máquinas virtuales.

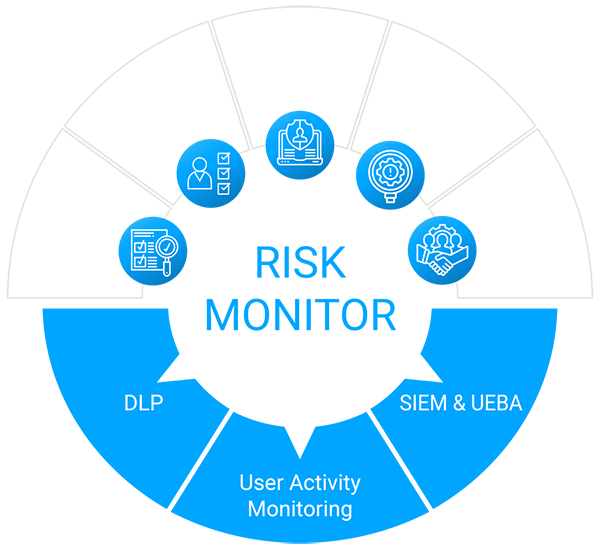

Herramienta inteligente e integrada que atiende las necesidades de distintas areas y contemplando sus objetivos.

Las soluciones de SearchInform abarcan todo el perímetro informático interno, maximizan la seguridad y eficiencia mientras que recopilan y presentan la base para la acción apropiada.

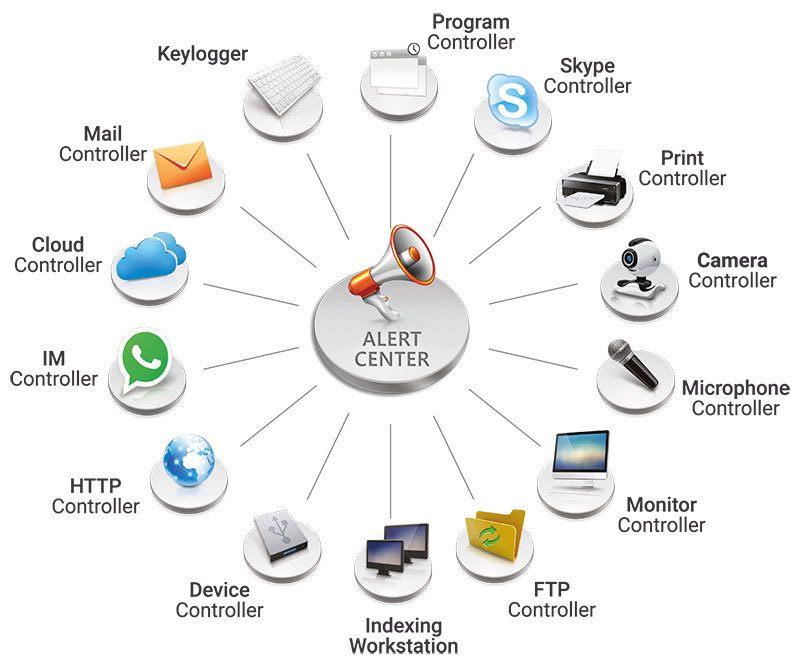

La solución incluye los siguientes módulos de interceptación que cubre todo tipo de comunicación:

MailController controla todo el correo electrónico corporativo y Web Mail.

IMController intercepta las conversaciones y captura archivos adjuntos en redes sociales y mensajeros instantáneos.

CloudController controla archivos transferidos de/a los almacenamientos en la nube (Google Disk, Dropbox, etc.).

HTTP/HTTPSController captura archivos y mensajes transmitidos por protocolos HTTP/HTTPS. Supervisa los datos enviados a través de un navegador web a chats, foros, blogs y/o redes sociales. Escanea consultas de búsqueda. Mantiene su funcionalidad de vigilancia regular incluso si los empleados usan anonimizadores.

SkypeController captura chats, llamadas, mensajes de texto, archivos en Skype. Supervisa la correspondencia incluso si los mensajes fueron enviados fuera de la oficina.

DeviceController rastrea la conexión de dispositivos de terceros a la computadora, controla los datos enviados a los dispositivos, bloquea la copia de datos, encripta la información copiada, bloquea el inicio del software desde las tarjetas de memoria.

PrintController controla el contenido de los documentos enviados a impresoras físicas y/o virtuales, los datos son capturados a nivel del sistema operativo.

FTPController audita documentos enviados/recibidos a través del protocolo FTP a través de una conexión común o encriptada (SSL).

Indexing Workstations realiza un seguimiento de la información confidencial en las estaciones de trabajo, en carpetas compartidas y almacenamientos en la nube.

MonitorController + Keylogger graba video o realiza capturas de pantalla de manera programada o por evento (por ejemplo, al momento del lanzamiento de un programa o un proceso). Con él, puede conectarse a hasta 16 monitores en modo en vivo. También captura pulsaciones de teclas, inicios de sesión, contraseñas, etc., así como información copiada en el portapapeles.

CameraController realiza tomas desde la cámara web a horario o eventos específicos (inicio de programas o procesos, login del usuario, etc). Permite conectarse con la cámara en régimen on-line y monitorear lo que sucede cerca al puesto de trabajo. Graba videos en condiciones predeterminadas.

MicrophoneController graba conversaciones de empleados en la oficina y en viajes de negocios a través de cualquier micrófono detectado, conectado o incrustado. También se puede conectar a cualquier micrófono en modo en vivo.

ProgramController recopila datos sobre aplicaciones y sitios web con los que trabajan los empleados, así como sobre el tiempo dedicado a ellos. Los sitios se clasifican automáticamente: noticias, compras, juegos, redes sociales, etc. El módulo muestra quién realmente trabaja y quién no.

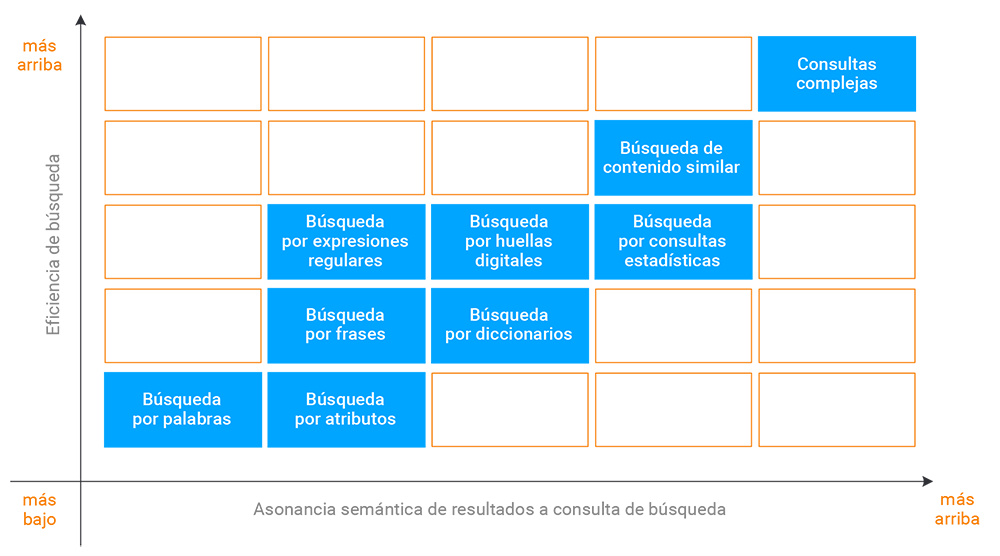

Los módulos funcionan en base de 8 motores de búsqueda + sus combinaciones:

2. Auditoría de archivos: FileAuditor

File Auditor - la solución DCAP (software de auditoría y protección centrado en datos) destinada a hallar información confidencial en estaciones de trabajo y carpetas compartidas, derechos de acceso de auditoría y operaciones del sistema de archivos. Admite funciones de clasificación y etiquetado de archivos

4. Alertas: AlertCenter

Cuando la plataforma identifica una posible violación de alguna de las 200+ políticas preconfiguradas o personalizadas, el sistema notifica al analista. Las alertas están visualizadas a través de la consola de alertas (AlertCenter) que está completamente integrada con la analítica. Mejorando el índice de falsos positivos mediante la personalización de políticas y sus ajustes (con el soporte y apoyo del equipo de SearchInform) se disminuye la carga horaria al personal de seguridad, dejando automatizado el proceso de prevención y alerta.

5. Vigilancia: LiveView, LiveCam, LiveSound

El sistema permite realizar la vigilancia en vivo mirando como se desarrolla la situación:

MonitorController + Keylogger que graba video o realiza capturas de pantalla de manera programada o por evento (por ejemplo, al momento del lanzamiento de un programa o un proceso). Con él, puede conectarse a hasta 16 monitores en modo en vivo. También captura pulsaciones de teclas, inicios de sesión, contraseñas, etc., así como información copiada en el portapapeles.

CameraController que realiza tomas desde la cámara web a horario o eventos específicos (inicio de programas o procesos, login del usuario, etc). Permite conectarse con la cámara en régimen on-line y monitorear lo que sucede cerca al puesto de trabajo. Graba videos en condiciones predeterminadas.

MicrophoneController graba conversaciones de empleados en la oficina y en viajes de negocios a través de cualquier micrófono detectado, conectado o incrustado. También se puede conectar a cualquier micrófono en modo en vivo.

6. Investigación

El sistema permite visualizar los vínculos entre los empleados y personas que no forman parte de la organización, demostrando sus canales de comunicación, su intensidad y el contenido. La integración de todos los módulos y su cobertura hace que la investigación sea rápida pero al mismo tiempo abarcativa y confiable. Las pruebas obtenidas por el sistema sirven como base forense para las decisiones organizacionales, para el despido o incluso para la acción legal.

*77%

El factor húmano (errores, negligencia, irresponsabilidad) es la amenaza interna más peligrosa con respecto a seguridad informática

Factor húmano – ¿quién es el atacante interno?

Cuatro tipos de amenaza interna sobresalen:

pérdida de información personal

espionaje-hurto de propiedad intelectual

fraude

sabotaje

En cada uno, el papel principal lo juega un colaborador interno, y puede pertenecer a distinto grupo de riesgo como por ejemplo personas con adicciones o seguidores de ciertos movimientos politico-ideológicos. Sus motivos también pueden variar desde una insatisfacción personal y hasta venganza, o puede ser pura negligencia o ignorancia. Todo este comportamiento debe ser mitigado, y la mejor forma para hacerlo será observando la actividad del usuario en la computadora o su entorno laboral. Todos los módulos de nuestro sistema están integrados en un solo agente que se despliega automáticamente en cada máquina corporativa ya sea por medio del Active Directory, por Workgroup o manualmente, se instala en segundos y no perjudica la funcionalidad o rendimiento de la máquina.