(In)Secure digest: el hit parade de los incidentes más cómicos de ciberseguridad

16.04.2021

Volver

Recopilamos los incidentes de ciberseguridad más cómicos para reírnos y aprender de ellos. ¡Disfrute, pero, tenga cuidado!

¿Quién quiere ser millonario?

Un drama de Bollywood tuvo lugar en India. Un honesto padre de familia se enfrentó al chantaje: fue contactado por un misterioso hacker que amenazó con exponer sus vicios a amigos, colegas y familiares. El atacante hackeó el correo electrónico de la víctima, y cambió la contraseña y el número de teléfono vinculado. Por guardar sus secretos y devolver el acceso al correo, le exigió 10 millones de rupias, que equivalen a 137,000 USD.

El hombre estaba seriamente asustado (¿Tenía realmente algo que esconder?) y pidió ayuda a la policía. En busca de la dirección IP desde la que el atacante envió amenazas, los detectives llegaron a la casa de la víctima. El hilo digital los llevó a la habitación de los niños, donde encontraron al despiadado hijo de la víctima. Sin embargo... ¡El hijo solo tenía 11 años!

El hacker novato confesó todo. La idea de cómo convertirse rápidamente en un millonario, el niño la aprendió en YouTube.

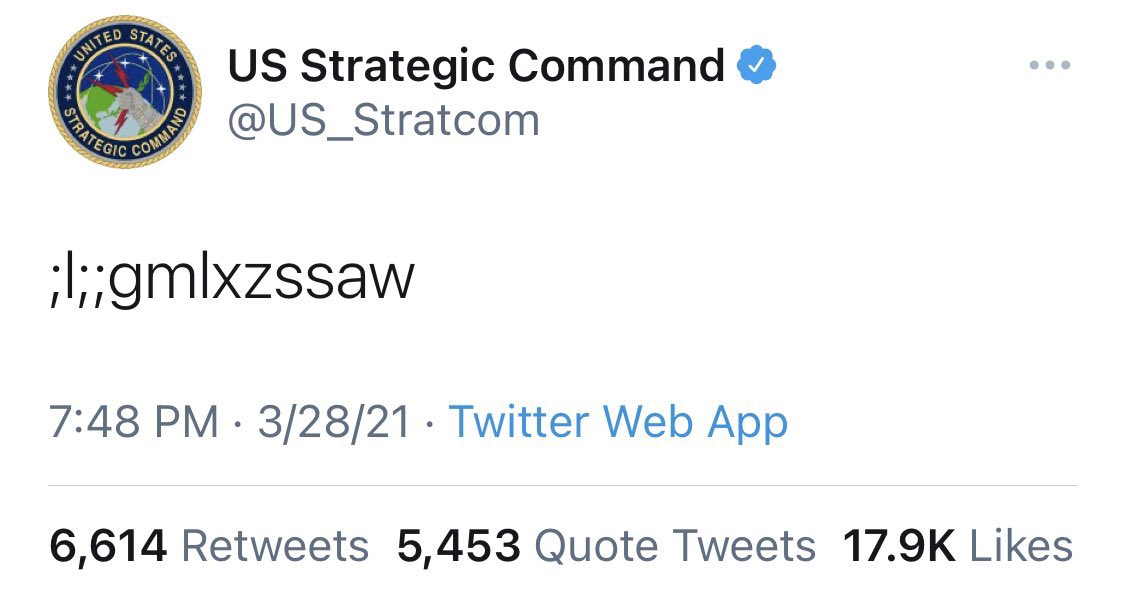

Mensajes Secretos

Este incidente es reciente - el 28 de marzo, hubo un extraño tweet publicado por el Comando Estratégico de los Estados Unidos (USSTRATCOM). El tweet se compone de un conjunto de letras y símbolos: ;l;;gmlxzssaw.

El tweet explotó Internet y en un par de horas obtuvo miles de comentarios, me gusta y reposts. Los usuarios bromeaban comentando que este es un código secreto para lanzar misiles nucleares. Luego otros declaraban que la cuenta fue hackeada, o que especialista del SMM era un gato que corría a través del teclado. También hubo teóricos de la conspiración que interpretaron el tweet como un mensaje secreto de QAnon – un empleado mítico del gobierno de Estados Unidos, que a veces supuestamente comparte información privilegiada. La cuenta no se actualizó durante varias horas, lo que agravó la situación.

Finalmente, el tweet fue eliminado. USSTRATCOM emitió una disculpa en un tweet de seguimiento y pidió a los usuarios que "ignoraran" la publicación anterior. Pero el trabajo estaba hecho - sin explicación, el número de chistes y teorías creció como una bola de nieve. Mikael Thalen, el periodista del Daily Dot, logró obtener la verdad.

A petición suya, el oficial de FOIA de USSTRATCOM declaró que el tweet fue enviado cuando el administrador de Twitter de la agencia había dejado momentáneamente su computadora desatendida. Como señalaron los comentaristas ingeniosos,"por unos momentos, el canal de comunicación oficial del ejército más fuerte del mundo fue controlado por un niño muy pequeño."

Recuerde: para evitar accidentes, bloquee su dispositivo sin importar lo rápido que regrese.

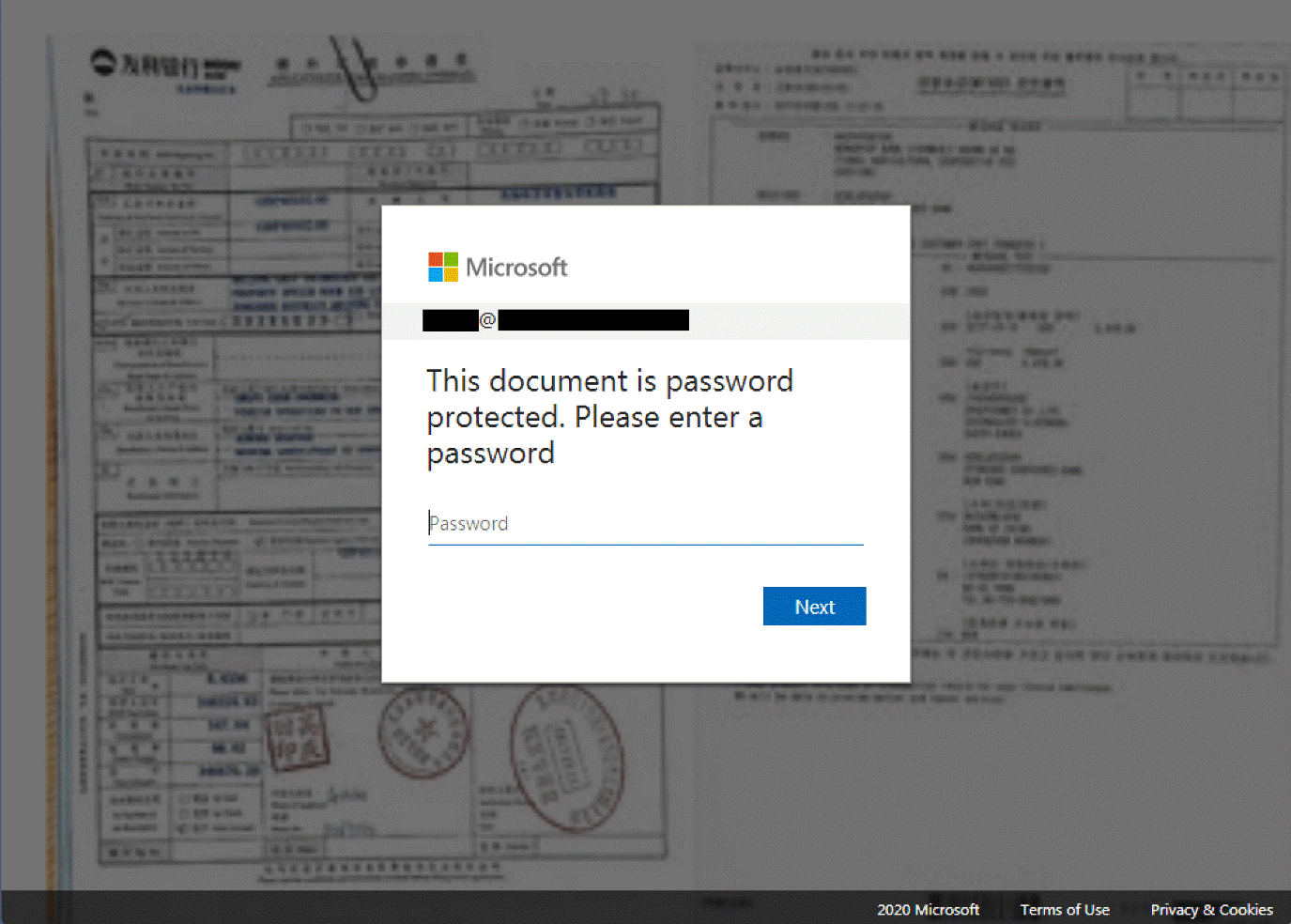

Generosidad Excesiva

El grupo hacker ha estado atacando empresas de todo el mundo desde agosto 2020. El esquema era elegante y simple. Las víctimas recibieron un correo electrónico: en el asunto - su nombre o nombre de la empresa, en el archivo adjunto – un documento HTML que se abría en el navegador como una página de autorización de Microsoft Office 365. Al abrir el archivo adjunto, las víctimas vieron la ventana diciendo: "Este documento está protegido con contraseña. Por favor, introduzca su contraseña." Al no sospechar nada, los usuarios ingresaron su contraseña - su dirección de correo electrónico ya estaba en el campo "Nombre de usuario" en el formulario de autorización.

Como resultado, los hackers lograron recopilar al menos mil contraseñas en el término de seis meses.

Las contraseñas robadas, junto con las direcciones, se convirtieron en combustible para los próximos ataques: para aumentar la confiabilidad del correo, los phishers utilizaron buzones comprometidos de empresas reales.

El esquema era elegante, simple y eficiente, sin embargo, no todo lo que brilla es oro: los ciberdelincuentes olvidaron proteger su captura. Registraron dominios especiales para almacenar los datos, pero el archivo con las contraseñas robadas estaba disponible públicamente: toda la base de datos apareció en los resultados de búsqueda de Google. La cadena fraudulenta fue descubierta por investigadores de Check Point y Otorio.

Nada como deleitarse con un coñac añejo

¿Podría una dama madura convertirse en una heroína de películas para adultos con sus casi más de 70 años? Para un estafador de Chelyabinsk la respuesta fue "¿Por qué no?". Por lo tanto, decidió amenazar a una jubilada con que publicaría sus fotos íntimas en Internet. Aunque la mujer no tenía desnudos, el estafador afirmó que él mismo lo logró mientras la miraba a través de una cámara web.

El estafador, convertido en productor porno le exigió USD 650 y en bitcoins. La mujer estaba tan indignada que pidió ayuda y ahora serán los agentes del orden con quienes el estafador discutirá el monto de su remuneración.

La Llave de Oro

Una llave fue valuada en casi 50.000€ luego de caer en manos de un pasante de la prisión de Brandeburgo.

Es decir, la llave en sí no cuesta mucho, pero fue el precio que pagaron las autoridades de la prisión luego que el nuevo pasante tome una selfie con una llave maestra que cierra todas las celdas y las puertas de paso de la prisión. El aprendiz, inocentemente compartió la foto con sus amigos en WhatsApp para presumir de su nuevo trabajo. Los amigos no estaban tan impresionados como los carceleros, que tuvieron que cambiar urgentemente las viejas cerraduras, destruirlas y reemplazarlas con 600 nuevas.

Se necesitaron 20 miembros del personal para instalar el nuevo sistema de seguridad en la prisión, todo a expensas de una desafortunada acción del pasante. El interno que estaba feliz con su nuevo trabajo de pronto por un hecho inocente, lo perdió, y peor aún, ahora tendrá que cubrir los costos de su falta de atención. La negligencia del pasante podría haber resultado en una fuga masiva de la prisión, ya que cualquiera podría haber copiado fácilmente réplicas de las llaves con la imagen filtrada.

(Tenemos otra pregunta: ¿es una buena idea una llave universal en prisión?)

Sin Dejar Huellas

La policía británica también sufrió pérdidas. Debido a un problema técnico, la agencia perdió 150 mil registros de la base de datos de arrestos. Los archivos contenían antecedentes penales, huellas dactilares y ADN. Potencialmente, el incidente podría dejar en libertad a cientos de criminales, ya que no habría evidencia biométrica. Además, el trabajo de los Centros Nacionales de Visas fue suspendido por dos días - las solicitudes se retrasaron porque se perdió la conexión con la base policial.

Las autoridades dicen que nada grave ha pasado, que sólo perdió los expedientes de los detenidos que quedaron en libertad sin cargos. No obstante, lo están investigando a nivel gubernamental.

Según las versiones principales, el "problema técnico" tiene un rostro humano. Un error podría deberse tanto por un programador como por un especialista que trabajó con la base de datos. Debido a un código incorrecto, en lugar de reservar datos en la copia de seguridad, los datos fueron eliminados.

El Robo de Botón

En abril pasado, streamer twomad logró un millón de suscriptores en su canal de YouTube y recibió un premio – El Gold Play Button (comúnmente conocido como botón de YouTube). Lanzó una transmisión en vivo frente a los suscriptores con el objeto de abrir la carta de YouTube que contenía el código único para recibir el premio.

No obstante, la popularidad le jugó una broma cruel al blogger. Cuando intentó introducir el código – resultó que ya había sido utilizado. Alguien del millón de suscriptores vio el código durante la transmisión, y logró introducirlo antes, - como resultado, se llevó el botón de YouTube. twomad estaba totalmente enfadado por el robo. Por lo que sabemos, nunca se devolvió el botón, sin embargo, todavía está siendo troleado por los suscriptores.

(enlace al tweet: https://twitter.com/AltCriminals/status/1247439923784724485?s=20 )

//condition = true

En este caso, no hubo responsabilidad del usuario, solo una IA implacable. Al instalar la última actualización en su celular, la actriz estadounidense Rachel True no pudo iniciar sesión en su cuenta de iCloud. El problema se prolongó durante seis meses y parece que aún no se ha resuelto: la tarifa de suscripción continúa debitándose, el acceso está bloqueado y la transición a un plan gratuito puede resultar en la pérdida de datos importantes.

Rachel pasó horas comunicándose con el soporte técnico de Apple. Resultó que el error se produce porque los algoritmos de software en la nube perciben su apellido como un atributo del código: el comando "true". La inteligencia artificial se mantiene firme. Incluso el apoyo técnico no la pude ayudar - aconsejaron a actriz cambiar de nombre.

¿Es seguro? No, es mejor que seguro. Es a prueba de muerte.

¡Mantengan la Calma y Canten!

La policía de California merece nuestro premio especial "Por ingenio". Protegieron sus datos personales - imágenes y videos - para que no llegaran a Internet; de ningún modo querían convertirse en bloggers.

Los agentes de policía tratan de no ser atrapados por las cámaras, para que sus palabras "no sean sacadas de contexto y malinterpretadas. " Algunos oficiales de Beverly Hills ya están acostumbrados a salir de patrulla con una lista de reproducción, por lo que cada vez que alguien comienza a filmarlos, encienden la música a todo volumen. La idea es aprovechar que Instagram, YouTube y otros servicios eliminan contenido si contienen obras con derecho de autor. Así que filmar videos provocativos se vuelve imposible.

Sin embargo, los agentes de la ley todavía entran en los medios, ahora los periodistas discuten sus gustos musicales: primero fueron las baladas de los Beatles (primero, lanzaron el famoso tema Yesterday cuando un activista intentó realizar una entrevista live en Instagram), luego continuaron con el alegre ska-punk del grupo Sublime. También tienen una canción adecuada siguiendo esta línea "I don't want to start this conversation."