(In) Secure Digest de Halloween

03.11.2021

VolverEn nuestro Secure Digest de octubre recopilamos los incidentes de los cuales se hiela la sangre en las venas.

El fantasma del corazón roto

¿Qué pasó?: La ex empleada de Melbourne Flight Training presuntamente hackeó el sistema de la escuela de vuelo y permitió vuelos a aviones defectuosos.

Cómo sucedió: El CEO de la escuela de vuelo, Derek Fallon, se comunicó con la policía después de notar cambios extraños en la aplicación interna Flight Circle, a través de la cual se realiza el control de vuelo y el seguimiento de los aviones. De acuerdo con Fallon, un desconocido eliminó los registros de mal funcionamiento de los aviones. Esto significa que los aviones no aptos para la operación se hicieron intencionalmente "adecuados".

Más tarde, el CEO volvió a llamar a la policía, dándoles el nombre de la ex empleada supuestamente culpable. Se reveló que la aplicación fue iniciada con la cuenta de la ex empleada Lauren Lide, quien anteriormente trabajaba como operadora de vuelo en la escuela, pero renunció después de que Derek Fallon despidió a su padre. En la policía, el CEO dijo que Lauren y su padre estaban en connivencia.

Los investigadores obtuvieron información sobre la dirección IP que se usó para iniciar sesión en la cuenta y descubrieron que pertenecía al padre de Lauren. En una entrevista con la policía, Hampton Lide negó estar al tanto de lo que estaba sucediendo y dijo estar muy preocupado por su hija. Además, contó que su hija tuvo una aventura con Derek, que terminó en una separación trágica. Desafortunadamente, los investigadores no tuvieron empatía por el corazón roto y acusaron a Lauren de fraude y acceso no autorizado al sistema.

Pero nada habría pasado, si el administrador de sistemas hubiera eliminado la cuenta del ex empleado.

Llamada de nadie

¿Qué pasó?: En los Emiratos Árabes Unidos, estafadores lograron robar $ 35 millones de un banco a través del deepfake.

Cómo sucedió: El incidente ocurrió en 2020, pero los detalles solo se han conocido ahora. El gerente del banco recibió una llamada del director de una compañía cliente. El director (realmente fue el deepfake) informó que iba a realizar una transacción para la cual se necesitaba el permiso del banco para transferir 35 millones de dólares. Y para que el gerente no tenga ninguna pregunta, los estafadores de antemano enviaron correos electrónicos con una confirmación falsa de la transacción en nombre del director y principal abogado de la compañía. El gerente no notó el truco y siguió las instrucciones de los atacantes. La policía cree que el esquema está diseñado de manera muy inteligente, y supuestamente involucró a 17 personas que enviaron el dinero robado a cuentas bancarias en todo el mundo.

Recordemos que este es el segundo caso conocido en el que los estafadores usan deepfake con consecuencias tan devastadoras. El primer incidente ocurrió en una compañía de energía del Reino Unido, donde el CEO pensó que estaba hablando con el director ejecutivo de la empresa matriz alemana. Luego, los estafadores, utilizando software basado en inteligencia artificial, intentaron robar 243 miles de dólares. Parece una nueva realidad...

Vendedor de almas

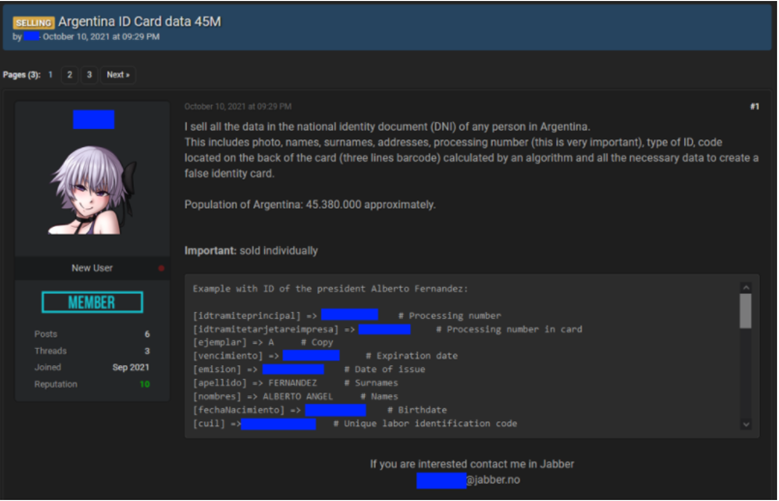

¿Qué pasó?: El hacker publicó un anuncio para vender la base de datos con información sobre todos los residentes de Argentina.

Cómo sucedió: A principios de octubre, un usuario con la cuenta de AnibalLeaks publicó fotos de las tarjetas de identificación de 44 celebridades argentinas. Incluso los datos sobre el presidente del país y los famosos jugadores de fútbol Lionel Messi y Sergio Agüero llegaron al acceso público. Además, el hacker publicó un anuncio ofreciendo los datos personales de cualquier residente de Argentina.

Supuestamente, el hacker logró piratear la plataforma RENAPER (Registro Nacional de las Personas). En este momento, el atacante tiene acceso a los siguientes datos: nombres completos, domicilios, fechas de nacimiento, fechas de emisión y vencimiento de la tarjeta de identificación, códigos de identificación laboral, números de teléfono de ciudadanos y gobiernos.

El gobierno argentino confirmó la brecha de seguridad. Pero las autoridades niegan la información sobre el pirateo del RENAPER y creen que los funcionarios están involucrados en la filtración.

Mientras tanto, el gobierno está buscando el culpable, el hacker dijo que planea seguir vendiendo el acceso a los datos a todos los compradores interesados. Actualmente, la población de Argentina es de más de 45 millones de personas, y el hacker afirma poseer información sobre todos.

Para ser honesto, suena espeluznante.

Maldición de Haugen

¿Qué pasó?: Antes de ser despedida, la ex empleada de Facebook Frances Haugen copió la documentación interna de la compañía y luego la entregó a Wall Street Journal.

Cómo sucedió: Frances Haugen ha trabajado como gerente de Facebook desde 2019. Según la ex empleada, casi de inmediato se "desilusionó" con la empresa por no adoptar medidas contra la desinformación, agresión y el contenido negativo. Pero por alguna razón, la decepcionada Frances decidió renunciar solo en abril 2021. Para hacer memorable su salida, la ex gerente se llevó consigo información de la red corporativa Facebook Workplace, que luego transmitió a los medios de comunicación. Wall Street Journal incluso publicó un artículo sobre el impacto negativo de la red social Instagram en los adolescentes. Frances también reveló que Facebook explota sentimientos de miedo y odio para provocar a las personas en altercados dentro de la red social. Los conflictos obligan a los usuarios a pasar más tiempo en línea, y esto contribuye al crecimiento adicional de las ganancias.

Después del incidente, la compañía decidió "ponerse a salvo" al restringir el acceso de los empleados a algunas secciones internas del portal. Por cierto, esta información se filtró inmediatamente a los medios de comunicación, y el equipo estaba muy insatisfecho con las nuevas restricciones.

Así que la “ex” enojada enterró la reputación de la marca. Qué suerte que ya no esté. A partir de principios de noviembre, la compañía se opera con un nuevo nombre.

Recuerde que hay un factor humano y negligencia detrás de cada vulnerabilidad, así que configure una protección integral: El sistema DAM rastreará los intentos de piratería de bases de datos, DCAP detectará archivos sospechosos en repositorios corporativos, DLP prevendrá las fugas y SIEM encontrará rápidamente las cuentas "resucitadas" de los empleados despedidos. Es gratis por 30 días.