Nuevas capacidades de SearchInform DLP

18.12.2017

VolverEndpointСontroller

Shadow Copy desde USB

La versión actualizada del producto permite realizar una auditoria completa de todos los archivos almacenados en un dispositivo USB conectado a la computadora.

La solución realiza copias de seguridad de los archivos, (Shadow Copies), para luego revisarlas de acuerdo con todas las políticas de seguridad. Este enfoque facilita identificar con mayor precisión los grupos de riesgo entre los empleados, por ejemplo, detectar puntos de vista radicalizados entre las personas, vicios peligrosos o almacenamiento injustificados de secretos de la empresa en Pendrives personales.

Configuración de acceso / Bloqueo de dispositivos tokens

Anteriormente, era difícil de detectar la conexión de un token a un computador: el sistema podía identificar el dispositivo como un memoria USB o una tarjeta inteligente. Como resultado, para dar acceso o bloquear el dispositivo, era necesario combinar varias reglas de seguridad para diferentes clases de dispositivos. Ahora, el sistema determina con precisión la conexión de tokens y permite delinear los accesos a ellos usando una única regla. El sistema se ha vuelto más flexible.

Nuevos tipos de dispositivos DeviceAudit

El sistema actualizado no sólo detecta la conexión de un teléfono a la computadora, sino que ahora reconoce el dispositivo: Android, Apple iOS, BlackBerry Palm y Windows Phone. Esto permite que el departamento de seguridad informática utilice configuraciones de seguridad más flexibles. Por ejemplo, permitiendo el acceso a dispositivos corporativos de Apple con protección incorporada y bloqueando a los teléfonos personales que tienen Android y que puedan representar una amenaza.

Interceptación de contraseñas por el agente Keylogger

La interceptación de contraseñas por Keylogger viene activada de forma predeterminada. Disponemos de la función que deshabilita la interceptación de contraseñas insertadas por los usuarios en las ventanas de los sistemas de autorización.

ReportСenter

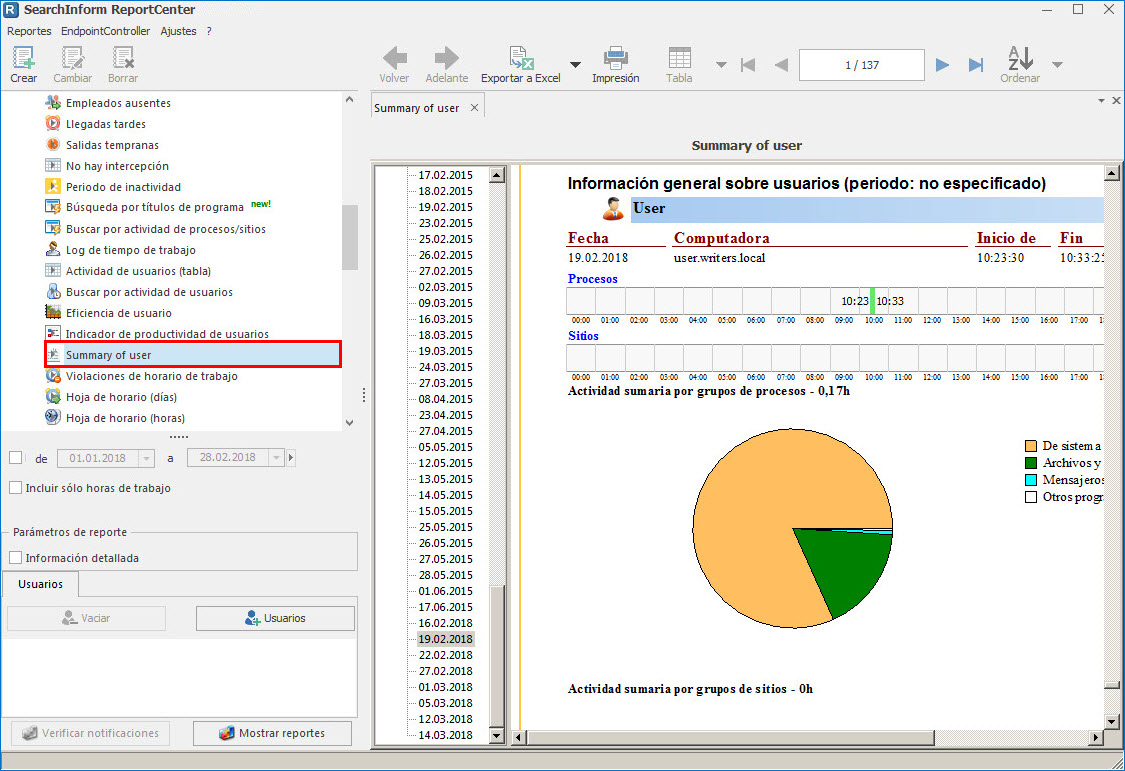

Informe “Información resumida sobre los usuarios”

El nuevo informe muestra los sitios que visita el usuario y todos procesos que se ejecutan durante el día. La duración del trabajo también se registra. Opcionalmente, puede mostrar una tabla con información detallada sobre la secuencia de procesos y sitios web iniciados por el usuario y la duración de las actividades en cada uno de ellos.

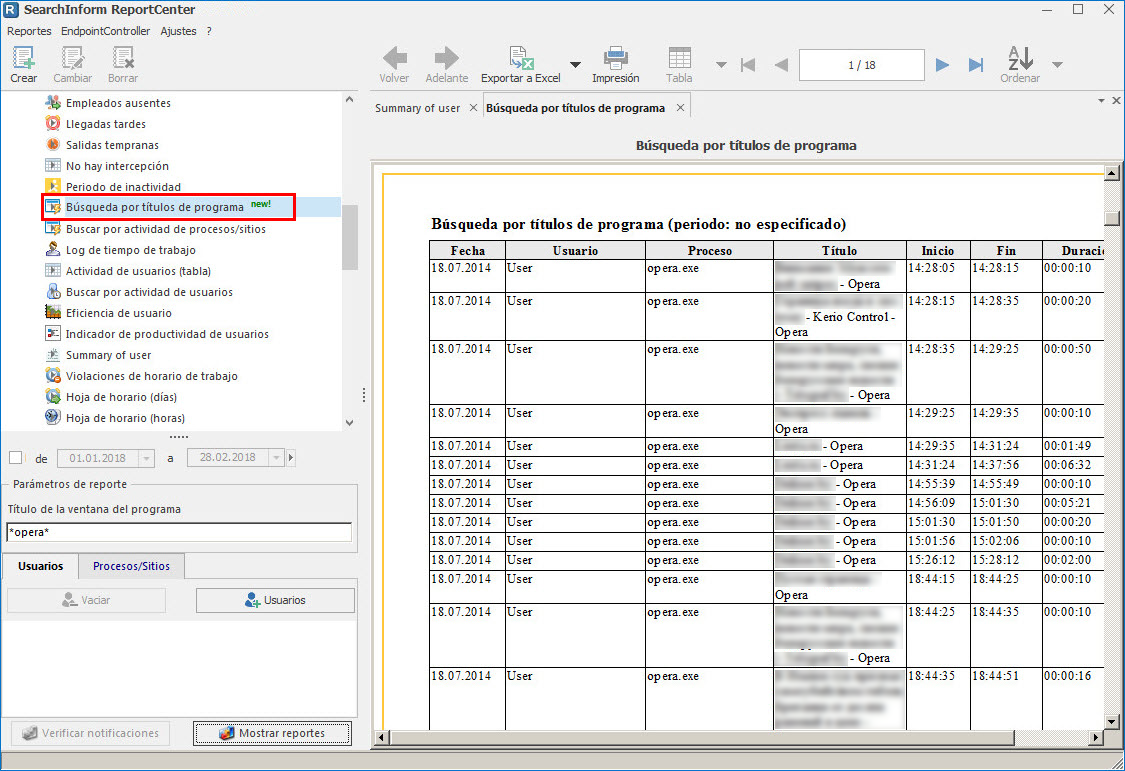

Informe “Búsqueda por encabezados de programas”

Al iniciar Microsoft Word, el usuario trabaja con un documento específico. De acuerdo con el encabezado del proceso, SearchInform DLP monitorea la actividad de los usuarios y la duración del trabajo. La búsqueda puede realizarse por intervalo de tiempo necesario, por usuarios específicos, así como también por grupo de procesos o sitios donde el encabezado deseado debería estar presente.

AlertCenter

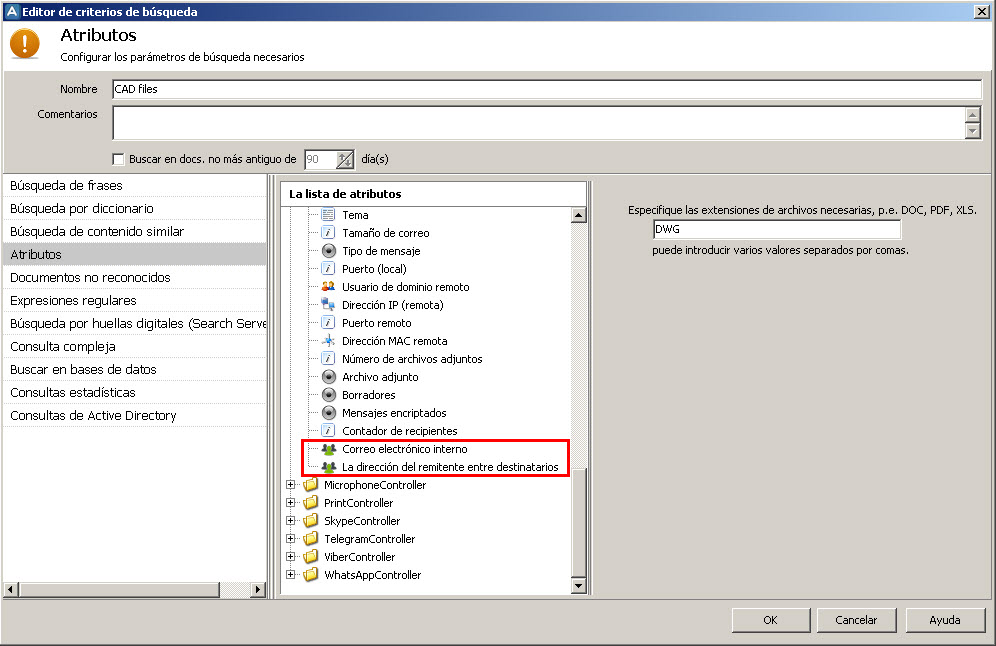

Identificación de direcciones de correo electrónico similares

Al crear políticas de seguridad utilizamos la detección de envío de archivos para direcciones de correo electrónico personales o direcciones de correo electrónico de competidores.

Los incidentes sobre coincidencias de correspondencia corporativa interna no se registran. Por ejemplo, un e-mail se ha enviado desde la dirección i.ivanov@company.com a varios destinatarios, entre los que se encuentra la dirección ivanov@gmail.com. El incidente se configurará por la coincidencia del nombre "ivanov" en la dirección del destinatario y del remitente.

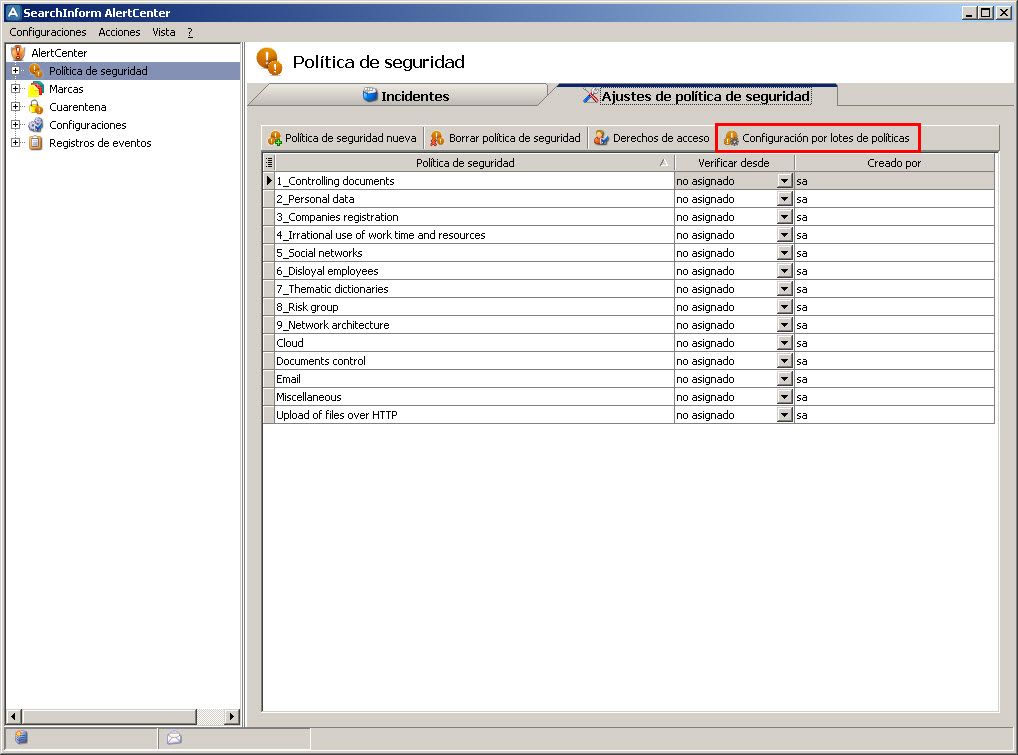

Configuración del paquete de directivas de seguridad

Con la actualización de la solución, el proceso de configuración de las políticas de seguridad se ha vuelto aún más simple. Ahora puede definir, volver a configurar y deshabilitar la configuración ("agenda de prueba", "destinatarios de las notificaciones" y "listas de notificaciones utilizadas") de todas las políticas y criterios de búsqueda de forma centralizada.

“Formato original”

Un nuevo modo de visualización de incidentes le permite ver los detalles sobre el formato del documento original (se guardan las tablas, el fondo, la fuente, la selección y otros elementos).

Si el administrador del SearchInform DLP tiene que manejar varios disparos de alertas de AlertCenter sobre un mismo incidente, el "formato original" permite, con sólo un clic, acceder al documento de origen y comprobar sus detalles.

DataСenter

Control de los derecho de acceso

Antes de la actualización del sistema, la distribución de derechos de acceso se hacía por usuario. Ahora la solución utiliza un modelo diferente: el sistema crea funciones exclusivas con derechos de acceso preconfigurados que posteriormente se pueden asignar a un círculo específico de usuarios.

De forma predeterminada, el sistema trae los roles Admin (con acceso completo) y Viewer (sólo lectura) preconfigurados. Todo nuevo auditor agregado al sistema se le asigna el rol de Viewer, que puede cambiarse si es necesario. Se pueden seleccionar varios roles.

SearchInform Client

Ruta del contenido de los documentos

Se agregó la capacidad de crear una ruta de contenido para los datos que tienen el atributo FileHash (solo se admite en SearchServer 4. *). El sistema hace una imagen clara del movimiento de los documentos, indica el remitente y los destinatarios, así como los canales de comunicación utilizados para la transmisión de datos. La herramienta lleva el proceso de investigación a un nuevo nivel, permitiendo que el servicio de seguridad rastree rápidamente la diseminación de información.

Visualización de la estructura del sistema de archivos

Para mayor comodidad, el sistema muestra la estructura del sistema de archivos para datos recibidos utilizando las copias de reserva, Shadow Copies, provenientes del USB.

Search Server

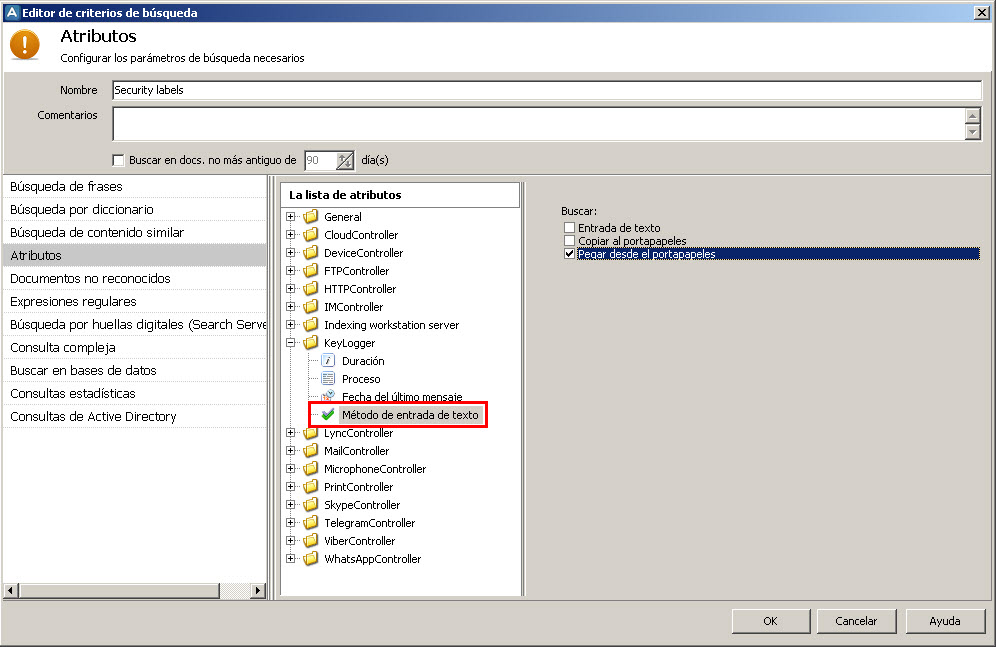

Nuevo atributo KeyLogger

El atributo "Método de entrada de texto" le permite buscar entre los contenidos del portapapeles según estos criterios: entrada de texto, copia al portapapeles o pegado desde el portapapeles.